Kompakt informieren

- Wer plant, muss Informationen austauschen – heute geht das überwiegend über Datenträger, E-Mail und Internet. Daraus entstehen potenzielle Gefahren.

- Das Risiko einer Ansteckung mit einem ComputerVirus ist bei Planern aufgrund zahlreicher Projektbeteiligter, die in ständig neuer Konstellation Daten austauschen, besonders hoch.

- Dennoch gehen viele Planer erschreckend sorglos mit sensiblen Büro- und Projektdaten um. Das gilt ganz besonders im Zusammenhang mit der mobilen Nutzung von IT- und Kommunikationstechnologien. Mit wenigen Regeln kann jedoch bereits ein guter Schutz realisiert werden.

Einer repräsentativen Umfrage [1] des Bundesamts für Sicherheit in der Informationstechnik (BSI) zufolge, waren schon über drei Viertel der Befragten PC- und Internet-Nutzer von Schad- und Spionagesoftware oder Identitätsdiebstahl betroffen. Dennoch ist der Einsatz von Virenscannern rückläufig. Viele bewegen sich ohne Virenschutz im Internet und nur etwa 60 % aller Internet-Nutzer setzt eine Firewall ein. Wer sich auch geschäftlich so verhält, handelt angesichts eines quantitativ und qualitativ gestiegenen Gefahrenpotenzials fahrlässig.

Gerade im Bau- und TGA-Bereich ist die Ansteckungsmöglichkeit hoch. Schließlich hat man es mit zahlreichen wechselnden Projektpartnern zu tun, mit denen man auch sensible Daten austauscht. Doch der Datentransfer ist bei Weitem nicht die einzige Gefahrenquelle: So gibt es im Internet Spyware, die Benutzerdaten sammelt und weitergibt, Bot-Programme, die PCs unbemerkt fernsteuern oder Keylogger, die Tastatureingaben ausspionieren – und vieles mehr.

Hat man sich einmal einen Virus eingefangen, ist es mitunter schwer, ihn wieder loszuwerden. In hartnäckigen Fällen müssen die Festplatte formatiert, das Betriebssystem und die Anwenderprogramme neu installiert sowie die Arbeitsdaten neu aufgespielt werden. Das kann bei laufendem Betrieb sehr unangenehm, zeitaufwendig und teuer werden. Man kann aber auch selbst zur Viren-Schleuder werden. Ein in einer DOC- oder PDF-Datei unbemerkt eingenisteter Virus kann als E-Mail-Anhang schnell die Rechner von Kunden infizieren. Die Folgen können für eine Geschäftsbeziehung drastisch sein und sie sogar beenden.

Gefahren lauern überall

Hersteller von Antiviren-Software können sich über mangelnde Arbeit nicht beklagen. IT-Attacken nehmen zu und lassen auf eine zunehmende Professionalisierung, wirtschaftliche Interessen und kriminelle Energie schließen. Umso wichtiger ist es, die Gefahren zu kennen und zu wissen, wie man sich davor schützt. Der „Computervirus“ hat sich umgangssprachlich als Oberbegriff für Schädlinge aller Art eingebürgert. Wichtigste Vertreter sind Viren, Würmer und Trojaner.

Während sich Viren in die Festplatte, in bestehende Programm- oder Anwenderdateien einnisten, benötigen Würmer keinen „Wirt“, um sich zu vervielfältigen und das System zu blockieren. Trojaner führen nach ihrem Start andere Funktionen aus als sie vorgeben und formatieren z.B. die Festplatte oder spionieren den befallenen PC aus. Unter „Spam“ versteht man massenhaft versandte E-Mails mit scherzhaftem, werblichem oder schädigendem Inhalt. Spam-Mails haben mittlerweile einen Anteil von rund 85 % am gesamten E-Mail-Aufkommen – Tendenz steigend. Dass nur ein Teil davon bei uns ankommt, dafür sorgen spezielle Programme und Dienste, die über die Kenntnisse der Struktur typischer Spams (Betreffzeile, Wortwahl etc.) und über „Negativlisten“ unerwünschte E-Mails herausfiltern.

Mit „DoS“ ist keineswegs das Wieder-Erstarken des alten PC-Betriebssystems gemeint, sondern „Denial of Service“, was so viel wie „außer Betrieb setzen“ bedeutet. Bei DoS-Attacken werden vorzugsweise Firmenserver (zentrale Netzwerk-Computer) gezielt mit so vielen Anfragen bombardiert, dass das System im schlimmsten Fall zusammenbricht. Bots sind Programme, die sich beim Surfen unbemerkt in den Rechner einnisten und bei Aktivierung den Wirtsrechner fernsteuern können. Sie können von außen per Mausklick aktiviert werden, um anschließend den Rechner bestimmte Aufgaben ausführen zu lassen, sobald dieser online ist.

Für Unternehmen besonders heikel ist Spyware. Sie kundschaftet Surf- oder Nutzungsgewohnheiten und andere Informationen von PC-Anwendern aus und gelangt über Internetseiten, Shareware oder kommerzielle Software auf die lokale Festplatte. Keylogger zeichnen Tastatureingaben auf, speichern diese in einer Datei und senden sie an den Absender, der so z.B. Passwörter ausspionieren kann. Mit gefälschten E-Mails und Web-Auftritten werden beim Phishing Anwendern sensible Daten entlockt: Eine auf den ersten Blick authentische E-Mail einer Online-Bank etc. lockt unter einem Vorwand mithilfe eines Links Kunden auf eine Internet-Seite bzw. auf ein Eingabefenster, das authentisch wirkt. Dort wird man aufgefordert, seine Daten einzugeben. Wer darauf hereinfällt, läuft Gefahr, dass sein Geschäftskonto geplündert wird.

Wie kann man sich schützen?

Manche der gut bekannten Gefahren kann man durch erhöhte Aufmerksamkeit abwenden, doch die „Gegenseite“ schläft nicht. Vor der teilweise kriminellen Energie kann man sich also nur mit aufeinander abgestimmten Maßnahmen relativ zuverlässig schützen. Die IT- oder Informationssicherheit hat das Ziel, die Vertraulichkeit, Verfügbarkeit und Integrität von Informationen und IT-Systemen zu gewährleisten, Schäden zu vermeiden und Risiken zu minimieren. Dabei müssen verschiedene Teilaspekte berücksichtigt werden: Dazu gehören der Virenschutz, Firewalls (Sicherheitsregler für den Netzwerkverkehr), Spam (E-Mail-Müll), die Datensicherung, der Datenschutz sowie die Datenverschlüsselung und Zutrittskontrolle.

Am wichtigsten ist zunächst der Virenschutz: Anti-Virenprogramme halten viele der oben genannten Schädlinge in Schach. Ein Anti-Virenprogramm besteht in der Regel aus einem Viren-Scanner und einem Wächter. Mit dem Scanner lassen sich Speichermedien, der Hauptspeicher und das Betriebssystem auf Virenbefall automatisch in einem bestimmten Turnus oder manuell per Mausklick durchsuchen. Dabei wird nach charakteristischen Fragmenten oder Zeichenfolgen gesucht, die einem bestimmten Virus eindeutig zugeordnet werden können. Diese Methode ist allerdings nur anwendbar, wenn der Virus dem Virenscanner bekannt ist. Deshalb ist eine regelmäßige Online-Aktualisierung von Anti-Viren-Software so wichtig. Wichtiger noch als der VirenScanner ist der Viren-Wächter. Er ist mit dem Rechnerstart permanent aktiv und überprüft jede Datei, die der Anwender aufruft oder auf die das System zugreift. Wird eine infizierte Datei aufgerufen und als solche erkannt, verhindert der Wächter die Ausführung.

Mit Anti-Viren-Software erhält man Bereits ab 10 Euro pro Rechner einen Basisschutz. Antiviren-Programme für Privatanwender unterscheiden sich von den etwas teureren Business-Lösungen durch die Anzahl der installierbaren Lizenzen (ab 5 PCs), Netzwerkfunktionen und weitere Zusatzleistungen. Prinzipiell lassen sich aber auch Privat-/Small-BusinessLösungen in kleinen Unternehmen mit 1…4 Büro-PCs einsetzen.

Eine Antiviren-Software ersetzt keine Firewall und umgekehrt. Beide Sicherheitswerkzeuge ergänzen sich und werden häufig als Security-Paket zusammen angeboten. Firewalls schotten ein Netzwerk von äußeren, schädigenden Einflüssen ab. In der Regel besteht eine Firewall aus Hard- und Software, die den Datenfluss zwischen internem und externem Netzwerk kontrolliert. Firewalls eignen sich sehr gut für die Absicherung mehrerer Firmen-PCs. Es genügt, jene Komponenten abzuschotten, die unmittelbar an das externe Netzwerk angeschlossen sind. Desktop- oder Personal-Firewalls dienen dazu, einzelne Arbeitsplatz-PCs bzw. mobile Rechner wie Notebooks vor äußeren Angriffen zu schützen. Im Unterschied zur Netzwerk-Firewall läuft die Personal-Firewall direkt auf dem zu schützenden Rechner. Werden Sicherheitsregeln beim Surfen und Versenden elektronischer Post eingehalten sowie das Betriebssystem, der Internet-Browser, der E-Mail-Client und gegebenenfalls Anwendungsprogramme im Hinblick auf maximale Sicherheit konfiguriert, haben Personal-Firewalls meist kaum noch etwas zu tun.

Schwachstellen bei der IT-Sicherheit

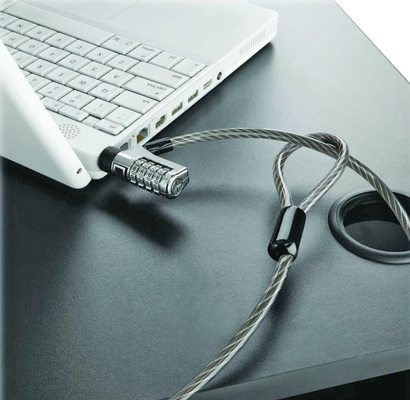

Immer kompaktere und leistungsfähigere Notebooks, Netbooks, Smartphones und Wechseldatenträger sowie schnelle, drahtlose Internetverbindungen ermöglichen ein komfortables mobiles Arbeiten und beschleunigen den digitalen Datenaustausch (siehe auch TGA Fachplaner, 03-2011, Webcode 309768). Zugleich wächst jedoch die Gefahr, dass Daten verloren gehen, gestohlen, ausspioniert oder manipuliert werden. Schützen kann man sich vor unberechtigtem Rechner- und Datenzugriff beispielsweise durch ein persönliches Benutzerkennwort (Einrichtung unter: Start/Systemsteuerung/Benutzerkonten) oder einen, auch nachträglich installierbaren Fingerabdruckscanner. Schutz vor Hardwarediebstahl bietet ein Notebookschloss.

Gerät Hardware dennoch einmal in falsche Hände, so erschwert – neben dem Benutzerkennwort – das Verschlüsseln sensibler Daten den Datenklau. Eine besondere Gefahr geht von kompakten Wechseldatenträgern (USB-Sticks, USB-Festplatten etc.) aus. Sie sind leicht und mobil, gehen aber auch schnell verloren. Auch hier hilft ein Passwortschutz und die Verschlüsselung sensibler Daten. Smartphones sind kleine Rechner und somit den gleichen Risiken ausgesetzt, wie mobile PCs. Deshalb sollte man auch sie durch Passwörter, Sicherheitseinstellungen oder Virenscanner schützen.

Die besten Sicherheitsmaßnahmen nutzen allerdings wenig, wenn sich Mitarbeiter nicht an Spielregeln halten. Werden etwa private Urlaubsfotos für den Bildschirmhintergrund mitgebracht, E-Mails von zweifelhaften Absendern geöffnet oder Shareware-Programme von dubiosen Internet-Adressen geladen, kann sich schnell Schadsoftware im Firmennetzwerk festsetzen. Neben einer Aufklärung der Mitarbeiter gibt es eine Reihe technischer Möglichkeiten, Risiken durch unüberlegtes Handeln Einzelner zu minimieren: So lassen sich im Firmennetzwerk Zugriffsrechte definieren, mit denen festgelegt wird, wer auf welche Netzwerkbereiche Zugriff hat oder wer welche Anwendungen nutzen darf. Darüber hinaus lassen sich Laufwerke oder USB-Schnittstellen einzelner Arbeitsplätze sperren. Ferner kann der Web-Server (für die Internet-Verbindung zuständiger Rechner) so konfiguriert werden, dass problematische Internetseiten Mitarbeitern nicht zugänglich sind. Weitere Möglichkeiten eröffnen biometrische Kontrollsysteme, wie Fingerabdruck-Scanner.

So schützen Sie Büro- und Projektdaten

1. Virenschutzprogramm installieren und kontinuierlich auf aktuellem Stand halten (am besten automatische Aktualisierung aktivieren).

2. E-Mails unbekannter Absender nicht öffnen, erst recht keine Dateianhänge. Sensible E-Mail-Inhalte und Anhänge verschlüsseln.

3. E-Mails möglichst nur im Nur-TextFormat lesen und Vorschau-Funktion des E-Mail-Programms deaktivieren (Optionen-Menü).

4. Mit Bedacht im Internet surfen und die Sicherheitseinstellungen des InternetBrowsers (Menü Extras / Internetoptionen) möglichst hoch setzen.

5. Von wichtigen Daten regelmäßig Sicherungskopien anfertigen. So hat man stets eine virusfreie Version parat (vorausgesetzt die Software war zum Sicherungszeitpunkt virenfrei).

6. egelmäßig Betriebssystem-Updates durchführen und alle Sicherheitsoptionen von Betriebssystem, Internet-Browser, E-Mail-Client und Anwendungsprogrammen nutzen.

7. it Hardware- und Software-Firewalls nicht nur das Netzwerk, sondern auch mobile Rechner schützen.

8. Bei mehreren Nutzern eines PCs unterschiedliche Benutzerkonten mit Kennwort einrichten. Nur die Berechtigungen vergeben, die der jeweilige Nutzer für seine Arbeit unbedingt braucht.

9. Sorgfältig mit persönlichen Zugangsdaten umgehen: Kennwörter, Benutzernamen oder Zugangscodes unter Verschluss halten und niemals in einer Datei notieren.

10. WLAN (drahtloses lokales Netzwerk), Bluetooth (Daten-Funkübertragung) nur aktivieren, wenn sie wirklich gebraucht werden und aktuelle Verschlüsselungsmechanismen (WPA2) nutzen.

11. Mögliche Sicherheitslücken (Mobile Hardware, Smartphones, Mitarbeiter) durch Passwortschutz, Verschlüsselung, Zugangsbeschränkung etc. schließen.

Worauf man zusätzlich achten muss

IT-Sicherheit ist ein zunehmend wichtiges Thema, das sogar über die Existenz eines Unternehmens entscheiden kann. Leider ist sie nicht so einfach zu haben. Mit Anti-Viren-Software alleine ist es nicht getan und obige Verhaltensregeln fordern die Disziplin aller. Antiviren- und Firewall-Software kann auch Probleme verursachen: Fehlermeldungen schlecht konfigurierter Software, Probleme beim Internet-Zugriff, verringerte Systemperformance etc. So können nicht mehr ganz taufrische Rechner ausgebremst werden, denn einen Teil der Rechenleistung beansprucht Virenschutz- oder Firewall-Software für sich.

Wer also gut geschützt sein und schnell arbeiten will, braucht aktuelle Hardware. Einen 100%igen Schutz vor Viren, Würmern & Co gibt es allerdings nicht. Im ständigen Wettstreit zwischen Virenentwicklern und Virenjägern sind erstere immer einen Schritt voraus. Letztere können immer nur möglichst zeitnah reagieren. Befolgt man obige Punkte und legt eine gewisse Vorsicht und Disziplin im Umgang mit Hardware, Software, Daten, E-Mails und dem Internet an den Tag, kann man das Gefahrenpotenzial aber relativ gering halten. Marian Behaneck

Literatur, Quellen, Anbieter

[1] Bundesamt für Sicherheit in der Informationstechnik: BSI-Bürgerumfrage zur Internetsicherheit: Internetnutzer in Deutschland schützen sich unzureichend vor bekannten Risiken. Bonn: Februar 2011

[2] BMWi, Netzwerk Elektronischer Geschäftsverkehr (Hrsg.): IT-Sicherheit: Themenfokus Sicheres Mobiles Arbeiten. Köln: 2011, Download unter: http://www.ec-net.de

[3] Kappes, M.: Netzwerk- und Datensicherheit. Eine praktische Einführung, Vieweg + Teubner. Wiesbaden, 2007

[4] Testberichte: http://www.testberichte.de/ sicherheit-und-privatsphaere/2728/virenscanner.html

https://www.avira.com/de/support-virus-lab?utm_source=product&utm_medium=support&utm_campaign=viruslab Aktuelle Virenübersicht

http://www.bsi.bund.de Bundesamt für Sicherheit in der Informationstechnik

http://www.ec-net.de Netzwerk Elektronischer Geschäftsverkehr

http://www.heise.de/security Security-Portal Heise-Verlag

https://www.virenschutz.info/ IT-Security-Portal

Anbieter: http://www.avg.com http://www.avira.com/de http://www.f-secure.com http://www.gdata.de http://www.gfisoftware.de http://www.kaspersky.de http://www.mcafee.com/de http://www.neuber.com http://www.eset.de http://www.norman.de http://www.pandasecurity.com http://www.percomp.de https://www.sophos.com/de-de https://www.steganos.com/de http://www.symantec.com/de http://www.webroot.com/de (Auswahl, ohne Anspruch auf Vollständigkeit.)