BODE Fach-PR mit LLM KI-generiert

Der Artikel kompakt zusammengefasst

■ Eine besondere Herausforderung für die Cybersicherheit in der TGA: Die Komponenten, Standards und Protokolle, die heute Teil komplexer Systeme sind, wurden ursprünglich häufig für den isolierten Betrieb konzipiert.

■ Cybersicherheit ist ein essenzieller Bestandteil moderner Planung. Wer Gebäude nachhaltig, effizient und sicher konzipieren will, muss digitale Risiken genauso ernst nehmen wie etwa Brandschutz oder Arbeitssicherheit. Eine gründliche Bestandsaufnahme ist die beste Grundlage, um notwendige Schutzmaßnahmen abzuleiten.

Für eine smarte, an IT-Infrastrukturen gekoppelte TGA wird Cyber-Resilienz zur Kernkompetenz. Im Spannungsfeld zwischen den Vorteilen und den Risiken der Digitalisierung können Planer, Errichter und Betreiber auf interdisziplinäre Expertise zurückgreifen – von der Risikobewertung in der Planung bis zur regelmäßigen Überprüfung im Betrieb.

Im Zuge der Digitalisierung und Vernetzung löst sich die historische Trennung der TGA-Systeme (operativer Technologie, OT) von der IT-Infrastruktur. Heute sind Gebäudeausrüstung und -automation ein Bestandteil der Datennetzwerke, nicht zuletzt, um Informationen für das Energiemanagement auszutauschen. Auch die Erfordernisse der Fernwartung und der Zugriffe über mobile Geräte heben den vormaligen Schutz durch den isolierten Betrieb gebäudetechnischer Netzwerke auf.

BODE Fach-PR mit LLM KI-generiert

Für Planer moderner TGA bedeutet diese Entwicklung, dass sie bereits in der Konzeptionsphase digitale Schnittstellen, Kommunikationsprotokolle und Netzwerkarchitekturen einbeziehen müssen. Kernfragen hierbei lauten: Welche Systeme sind miteinander vernetzt? Welche Schnittstellen gibt es und welche sind besonders kritisch? Welche Ausfallszenarien sind realistisch und welche Folgen hätten sie? Entstehen über die Systeme mögliche zusätzliche Einfallstore für Cyber-Attacken?

Gefahren durch unentdeckte Angriffe

Ein Cyberangriff auf TGA-Systeme hat weitreichendere Folgen als nur den Ausfall von Komfortfunktionen. Wird etwa eine Brandmeldeanlage manipuliert, kann sie im Ernstfall Brände nicht rechtzeitig detektieren oder die Alarmierung ist im Gefahrenfall unterdrückt – mit potenziell lebensgefährlichen Konsequenzen. Gefährlich sind auch blockierte Zutrittskontrollsysteme. Eingriffe in die Klimatisierung von Rechenzentren verursachen bei Serverausfällen erhebliche wirtschaftliche Schäden.

Besonders heikel ist, dass Manipulationen oft lange unentdeckt bleiben – Angreifer verändern Parameter subtil oder deaktivieren Schutzfunktionen schrittweise. Wenn jedoch Grenzwerte verschoben oder Regelalgorithmen manipuliert werden, besteht die Gefahr, dass Systeme unauffällig weiterlaufen, aber im Störfall erforderliche Schutzmaßnahmen ausbleiben, die die Sicherheit von Personen gewährleisten. Besonders kritisch ist dies bei Sicherheitssystemen – die in der Regel als „ruhende Systeme“ betrieben werden. Fehlfunktionen fallen hier erst bei Prüfungen – oder im schlimmsten Fall bei einem realen Gefahrenereignis – auf.

In Deutschland warnte kürzlich das Bundesamt für Sicherheit in der Informationstechnik (BSI) vor mangelhaften Sicherheitsstandards. Demnach sind smarte Thermostate, Cloud-gestützte Klimaregler oder IoT-basierte Beleuchtungssysteme oft unzureichend gesichert. Viele Geräte erfüllen zwar grundlegende Mindeststandards, doch klare Herstellerangaben zum Support oder zur Behebung von Schwachstellen fehlen häufig. Für Planer und Betreiber bedeutet das: Auch scheinbar nebensächliche Komponenten können, wenn sie über eine digitale Schnittstelle verfügen, den Gesamtschutz eines Gebäudes gefährden.

TÜV SÜD

Rechtliche Vorgaben

Die noch relativ neue Technische Regel für Betriebssicherheit TRBS 1115-1 [1] enthält konkrete Anforderungen an die Cybersicherheit sicherheitsrelevanter Mess-, Steuer- und Regeleinrichtungen. Auch DIN EN 50710 [2] definiert Standards für sichere Fernwartung in Brandschutz- und Sicherheitsanlagen – übertragbar auf viele TGA-Komponenten. Der dynamische Rechtsbegriff der allgemein anerkannten Regeln der Technik stellt sicher, dass zur Erreichung der baurechtlichen Schutzziele auch digitale Risiken in den Blick genommen werden.

Um diesen Risiken wirksam zu begegnen, ist zunächst eine systematische Ermittlung der Gefährdungen durch Cyber-Attacken erforderlich. Darauf aufbauend sind die potenziell betroffenen technischen Komponenten, zu identifizieren und für diese anschließend die Sicherheitsanforderungen explizit und prüfbar zu formulieren – etwa durch die Festlegung konkreter Standards wie „Verschlüsselung nach AES-256“, „Authentifizierung gemäß IEEE 802.1X“ oder „Zertifizierung nach DIN EN IEC 62443-4-2 [3]“.

TÜV SÜD

CRA –Cybersicherheit als verbindlicher Standard

Der Cyber Resilience Act (CRA), Verordnung (EU) 2024/2847 [4], legt erstmals europaweit verbindliche Anforderungen an die Cybersicherheit von Produkten mit digitalen Elementen fest. Betroffen sind auch TGA-Komponenten wie Steuerungen, Feldgeräte, Aktoren und Leitsysteme. Hersteller müssen Sicherheitsupdates bereitstellen, Schwachstellen managen und die Konformität per CE-Kennzeichnung nachweisen. Für Planer und Betreiber wird CRA-Konformität damit zu einem zentralen Beschaffungskriterium.

TÜV SÜD

Im europäischen Rechtsrahmen ergänzt der CRA insbesondere die NIS-2-Richtlinie. Während NIS-2 Betreiber sicherheitskritischer Anlagen zu organisatorischem Risikomanagement verpflichtet, sorgt der CRA auf Produktebene für sichere und updatefähige Komponenten. Damit entsteht ein abgestuftes Schutzsystem: NIS-2 stärkt den Betrieb, der CRA sichert die Produkte – gemeinsam mit nationalen Regelwerken verankern sie Cybersicherheit als Teil der allgemeinen Betriebssicherheit. Der CRA gilt seit dem 10. Dezember 2024 und wird ab Dezember 2027 verbindlich angewendet.

Risikobewertung in der Praxis

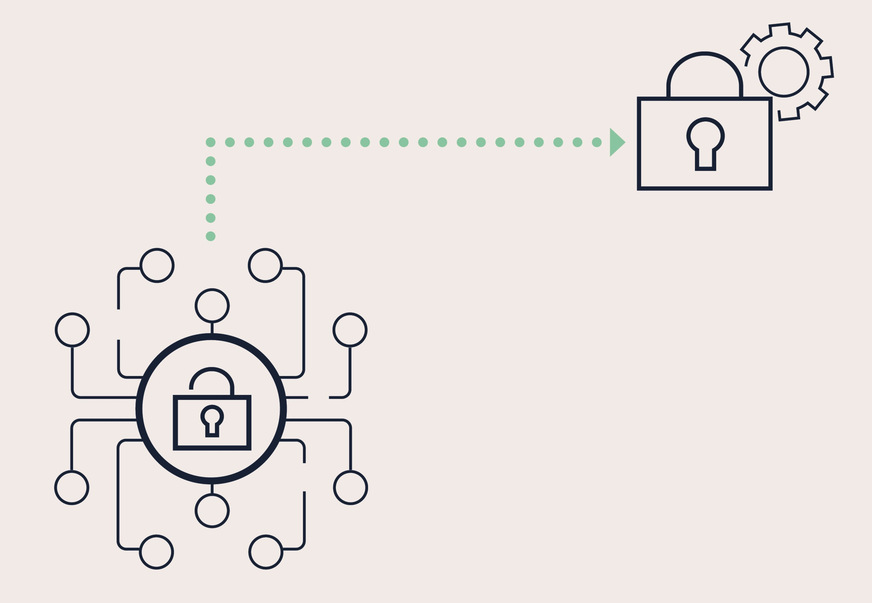

TÜV SÜD hat risikoorientierte Bewertungsverfahren entwickelt, aus denen konkrete Schutzmaßnahmen und Prüfintervalle abgeleitet werden. Zusätzlich hilft eine Trennung der Betriebstechnik (OT) von den IT-Netzen, gesicherter Fernzugriff beispielsweise mit VPN und das regelmäßige Durchführen von Updates. Gerade TGA- und GA-Komponenten mit ihren vielen verschiedenen Schnittstellen und langer Nutzungsdauer sind verwundbar, wenn Betriebssysteme und Firmware veralten. Fehlende Updates, unsichere Standardpasswörter und unklare Verantwortlichkeiten öffnen Angreifern Tür und Tor.

Konkrete Gefahren im Gebäudebetrieb

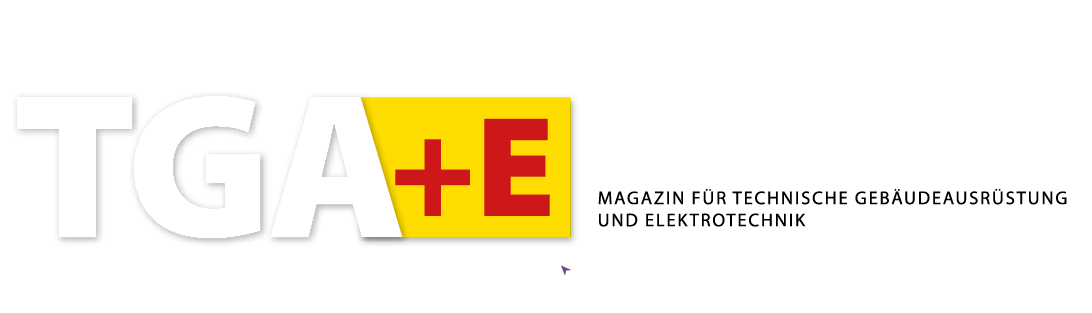

Cybersicherheit in der TGA lässt sich nicht isoliert betrachten. Planer, Errichter, Betreiber, Facility-Manager, Brandschutzbeauftragte und IT-Sicherheitsfachleute müssen eng zusammenarbeiten, auch und gerade, um alle Zuständigkeiten und Schnittstellen lückenlos festzulegen. Eine besondere Herausforderung dabei: Die Komponenten, Standards und Protokolle, die heute Teil komplexer Systeme sind, wurden ursprünglich häufig für den isolierten Betrieb konzipiert. Um die Cybersicherheit zu gewährleisten, müssen die Sicherheitsvorkehrungen entsprechend an die tatsächliche Nutzung angepasst werden.

Die Schutzmaßnahmen leiten sich aus der gründlichen Bestandsaufnahme ab: Welche Geräte sind im Einsatz, welche Kommunikationsprotokolle werden verwendet und welche Zugänge genutzt? Zur Pflicht gehören auf jeden Fall eine sauber dokumentierte Netzwerktopologie, vollständige Komponenten-Inventare und regelmäßig aktualisierte Firmware. Jede Aktualisierung muss ebenfalls lückenlos dokumentiert werden. Praxisorientierte Qualifizierungsmaßnahmen von TÜV SÜD legen den Fokus auf Technikverständnis, Risikobewertung und rechtliche Anforderungen.

TÜV SÜD

Fazit: Sicherheit als integraler Bestandteil der Gebäudetechnik

Cybersicherheit ist keine Option mehr, sondern ein essenzieller Bestandteil moderner Planung. Wer Gebäude nachhaltig, effizient und sicher konzipieren will, muss digitale Risiken genauso ernst nehmen wie Brandschutz oder Arbeitssicherheit – denn ein wirksamer Schutz setzt die Berücksichtigung von Cyber-Risiken voraus. Prüfungen, Schulungen und interdisziplinäre Zusammenarbeit sichern nicht nur die Funktionsfähigkeit, sondern schützen auch Menschenleben, Sachwerte und Investitionen. Die TGA steht damit vor einem Paradigmenwechsel: Nur wer Cybersicherheit von Anfang an mitdenkt, schafft resilientere Systeme und zukunftsfähige Gebäude.

Fachberichte mit ähnlichen Themen bündelt das TGA+E-Dossier Gebäudeautomation

Literatur

[1] TRBS 1115 Teil 1 Cybersicherheit für sicherheitsrelevante Mess-, Steuer- und Regeleinrichtungen, Technische Regel für Betriebssicherheit, Ausgabe: November 2022, GMBl Nr. 25 vom 22. März 2023, Seite 522

[2] DIN EN 50710 / VDE 0830-101-1 Anforderungen an die Bereitstellung von sicheren Ferndiensten für Brandsicherheitsanlagen und Sicherheitsanlagen; Deutsche Fassung EN 50710:2021. Berlin: DIN Media, Mai 2022

[3] DIN EN IEC 62443-4-2 / VDE 0802-4-2 IT-Sicherheit für industrielle Automatisierungssysteme – Teil 4-2: Technische Sicherheitsanforderungen an Komponenten industrieller Automatisierungssysteme (IACS) (IEC 62443-4-2:2019); Deutsche Fassung EN IEC 62443-4-2:2019. Berlin: DIN Media, Dezember 2019

[4] Verordnung (EU) 2024/2847 des Europäischen Parlaments und des Rates vom 23. Oktober 2024 über horizontale Cybersicherheitsanforderungen für Produkte mit digitalen Elementen und zur Änderung der Verordnungen (EU) Nr. 168/2013 und (EU) 2019/1020 und der Richtlinie (EU) 2020/1828 (Cyberresilienz-Verordnung). Amtsblatt der Europäischen Union Reihe L vom 20. November 2024